Проверьте свой сайт: SOC hoster.by раскрыл цепочку взломов интернет-магазинов

14.10.2024 13:07

—

Разное

| ProBusiness

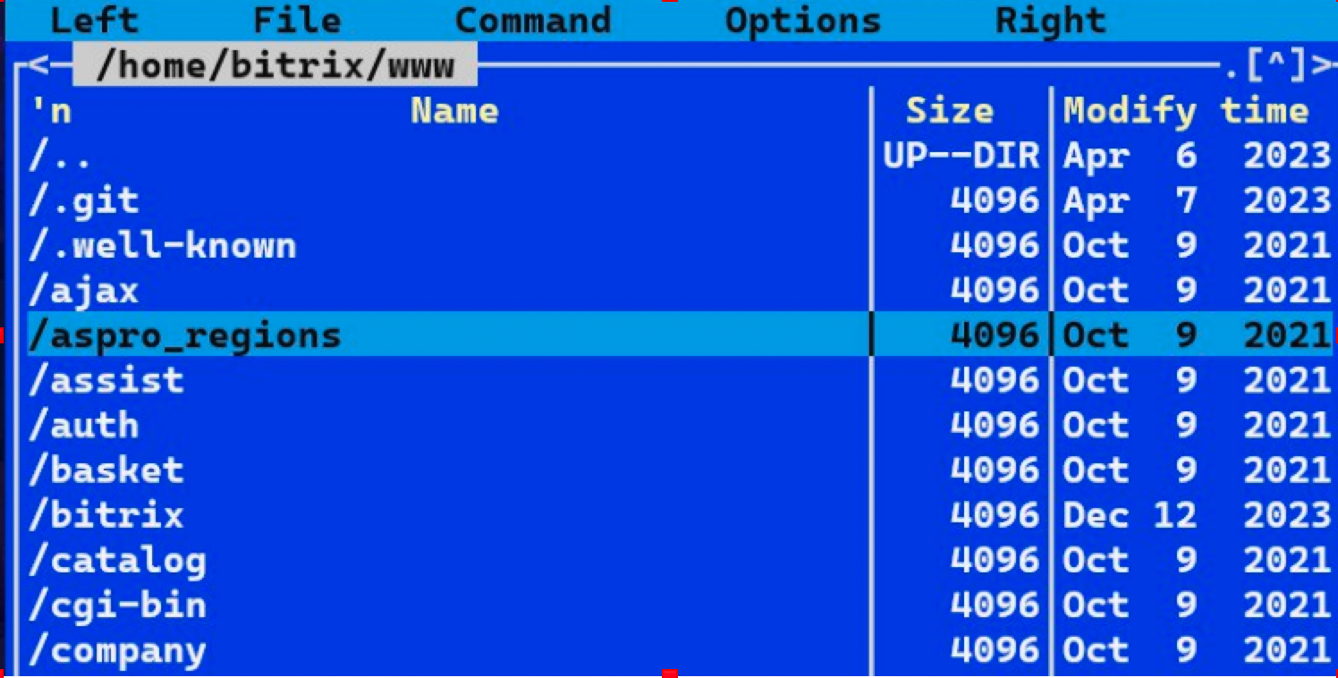

Источник материала: ProBusiness  Центр кибербезопасности hoster.by обнаружил цепочку взломов сайтов, преимущественно интернет-магазинов. Проблема может коснуться всех, кто использует продукты «Аспро» для своих веб-ресурсов на основе системы 1С-Битрикс. Через уязвимость скриптов на серверы клиентов устанавливался вредоносный софт для скрытого майнинга. «Своим клиентам мы помогли решить проблему, их ресурсы не пострадали из-за атаки. Но мы выяснили, что уязвимость позволяет не только устанавливать вредоносное ПО, но и получить доступ к данным — вплоть до логина и пароля к панели управления сайтом», — комментирует руководитель центра кибербезопасности hoster.by Антон Тростянко. Поскольку разработчик проблемного ПО не реагирует на обращения, специалисты по кибербезопасности hoster.by разработали инструкцию для владельцев сайтов на CMS 1С-Битрикс. С ее помощью вы или ваш IT-специалист можете проверить свой сайт и закрыть уязвимость самостоятельно. Более подробный технический материал с описанием проблемы можно найти на Как обнаружить уязвимостьПроблема касается исключительно пользователей продуктов «Аспро», а не всех сайтов на 1С-Битрикс. Атаки происходят через уязвимые скрипты reload_basket_fly.php, show_basket_fly.php, show_basket_popup.php. Обнаружить их можно в директории пользователя bitrix ~/ajax/). Они плохо проверяют пользовательский ввод и имеют ряд других слабых мест. Из-за этого становится возможным удаленное выполнение команд на вашем ресурсе.

Как решить проблемуЕсли вы обнаружили проблемные скрипты на своем ресурсе, необходимо: 1. Остановить все вредоносные процессы. 2. Сменить пароли всех используемых учетных записей 1C-Битрикс. 3. Обновить CMS и все ее модули до последних версий. 4. Внести дополнения в скрипты reload_basket_fly.php, show_basket_fly.php, show_basket_popup.php. А именно — заменить $arParams = unserialize(urldecode($_REQUEST["PARAMS"])); на $arParams = json_decode($_REQUEST["PARAMS"]). «Мы не нашли следов каких-либо деструктивных действий по отношению к чувствительной информации клиентов. Поэтому полагаем, что в инцидентах целью злоумышленников был заработок через майнинг криптовалюты, — прокомментировал руководитель центра кибербезопасности hoster.by Антон Тростянко. — Но не исключено, что это было только началом, и отсутствие быстрой реакции со стороны центра кибербезопасности могло бы привести к утечкам конфиденциальной информации или персональных данных». Если у вас не получается самостоятельно решить проблему, пожалуйста, обращайтесь в техническую поддержку hoster.by. Чтобы разместить новость на сайте или в блоге скопируйте код:

На вашем ресурсе это будет выглядеть так

Центр кибербезопасности hoster.by обнаружил цепочку взломов сайтов, преимущественно интернет-магазинов. Проблема может коснуться всех, кто использует продукты... |

|